這個Veeam備份軟體

不只在個人使用上,有不錯的功能外

即便是在ISP端,整合VMware vCD,也是我的首選

這篇來介紹一下

Veeam Backup Cloud Connect

在Veeam中

將Cloud Connect簡稱為VCC

他提供了讓ISP端去支援Tenant的實作

就是可以在VCC建帳號,讓地端VBR透過這個帳號

和ISP雲端的VCC做介接

因為

對於一個ISP來說

他的Tenant可能會有很多個

於是乎,就需要有個Cloud Connect角色出現

是屬於VCSP架構重要的項目

在架構上

我想要實作的情境是:

透過Veeam的portal

將地端VM去DR到ISP雲端的vCD內

並且是儲存在 vCD的vSAN中

這樣將VM開機後才會是一個高速(號稱)的儲存所在環境

架構上會是這樣的隊形

雲端ISP: VEM+VCC+SPC

地端VBR: VBR

Veeam架構上

是有彈性的,有一些進階的架構

可以參考這個連結

https://vccbook.io/2.Architecture/

以下是整篇Veeam系列

會用到的產品

一、於vCD內的Org前置準備(網路)

二、於vCD內設定vSAN空間給Org

三、安裝 Cloud Connect 角色

四、匯入 Cloud Connect License

五、查看 License 區別角色

六、在VCC新增 Backup Repository

七、在VCC掛接 vCloud Director

八、在VCC新增 Certificates 憑證

九、在VCC新增 Cloud Gateway 服務

十、在VCC新增 Gateway Pools

十一、在VCC新增 Tenant for vCloud Director

十二、參考URL,資料流程圖

一、於vCD內的Org前置準備(網路)

透過Browser

到vCD去建置網路環境

讓地端VM屆時DR到vCD後,直接就套用網路

達到DR後開啟VM,就能提供服務

此章節,分為4個小節

1-1.設定Edge Gateway的部分(ISP設定)

1-2.設定Org VDC NK的部分(Tenant設定)

1-3.設定Edge Gateway的NAT(Tenant設定)

1-4.設定Edge Gateway的Firewall(Tenant設定)

若這個章節

已經很熟悉的話,是可以直接跳過的喔

1-1.設定Edge Gateway的部分(ISP設定)

我的LAB環境vCD URL為 https://vcd97.vmlab1.net/cloud/

HN00001_vDC-02-DR 是DR上來的環境

我們點選一下HN00001_vDC-02-DR 這個VDC

新增Edge閘道

新增Edge閘道勾選下方

設定IP設定 和 子配置IP集區

等會就一併一起設定吧~

選定外部網路

我這邊LAB是用.99網段來當作外部網路

我要指定IP

按照我的LAB規劃

改為手動設定,並指定為 192.168.99.149

下一步

選定預設閘道

設定 子配置IP集區

就是從192.168.99.131到192.168.99.150的範圍當中

再切出一小範圍,給這個Edge使用

最後給個名稱吧~

HN00001_vDC-02-ESG

前面1-1應該是由ISP雲端進行設定

接下來後面的小節,嚴格講應該就是由Tenant自行設定

但大多數的情況是

Tenant根本不知道怎麼設定

所以也幾乎都是由ISP端"協助"設定

是協助喔,不是應該喔~

照設定上來看

這些Org VDC NK到底要哪些網段

要不要出外網,要接到哪個Edge

也只有Tenant自己知道

Tenant知道每條Org VDC NK的用途

選到【組織VDC網路】頁籤

再按下【+】新增網路

勾選【連線至現有的Edge閘道已建立路由網路】

再選擇下方剛剛已經建好的Edge Gateway

給剛剛那個Edge Gateway

接網這個網路的介面IP,即 10.1.0.254/24

然後,下方則是設定這個網路的IP範圍

給個名稱吧~

完成

用戶的VM在地端時DB的連線是使用10.1.0網段的

DR到雲端後,用戶不用去更改DR上來VM的網路設定

直接開機就可以提供服務

因為vCD可以模擬網路出來

回到 Edge 閘道 頁籤

在HN00001_vDC-02-ESG上面,按下滑鼠右鍵

選擇【Edge閘道服務...】

不然最後就是自己嚇自己

點選【防火牆】頁籤

因為LAB環境

的模擬ISP端和地端都是用192.168.99網段

所以Firewall設定如下

二、於vCD內設定vSAN空間給Org

當然前提是

你在vCenter要有vSAN空間啦~

當然您如果已經很熟悉vCD的操作的話

可以忽略這個章節喔~

進到vCD內的

管理與監視>提供者VDC>VDC>儲存間空原則>+

去新增儲存空間原則

依序選取後,按下確認

vSAN的Storage Policy加入後

等待一段時間vSAN的空間使用量就會出現囉

再到【儲存空間原則】的頁籤

在vSAN Default Storage Policy 按下滑鼠右鍵

選擇【設定為預設值】

是

完成

2-2. 將vSAN 配置到 Org

接下來要Assign到Org內

進到HN00001的Org,他也就是我要從地端DR到vCD的Org

再到

管理>虛擬資料中心>HN00001_vCD-02-DR

這就是我預計DR上來後,要放置的VDC

儲存空間原則>新增

安裝過程

和首次安裝 Veeam Backup&Replication相同

可以看看我先前的文章

他一樣是安裝 Veeam Backup&Replication這個軟體

只是塞的 License 是 Veeam cloud Connect 的 Key

四、匯入 Cloud Connect License

安裝過程中會要你匯入License檔案

但這時候,記得要匯入 Cloud Connect 的 key file喔

和 Backup&Replicatoin 的Key不是同一個喔

五、查看 License 區別角色

這個License key

是用來區分Cloud Connect角色的關鍵

這key一般人是拿不到的,即便你註冊了Veeam後

官網提供你下載的try License key也不會有這個

若真的要測,就透過Veeam 官網寫mail去要

或是 透過國內的軟體代理商要看看

這個檔案用文字檔開啟

會有個關鍵字來區別License的類別

以下是Backup&Replication的License Key

以下是Cloud Connect的License Key

安裝完成後,開啟程式

我們把這個剛安裝好的 Cloud Connect(左邊)

來和 Backup&Replication(右邊)比較一下

左下方是不是多了一個功能叫做 Cloud Connect

再來看一下

兩個Lincese差異

Cloud Connect(左邊)

Backup&Replication(右邊)

以功能來看

Cloud Connect(左邊),有Cloud Connect的功能

Backup&Replication(右邊),有Storage Infrastructure的功能

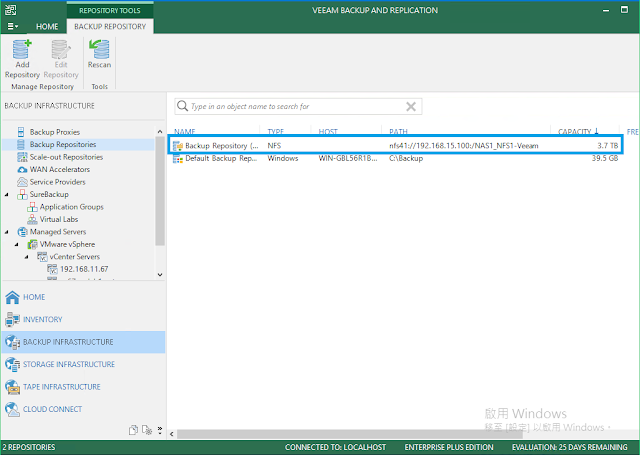

六、在VCC新增 Backup Repository

為這個角色新增儲存

這部分前面章節就做過囉~

這邊也就略過教學吧~

我的NFS位置為 192.168.15.100:/NAS1_NFS1-Veeam

開始mount

直接看介接完成後的圖囉~

八、在VCC新增 Certificates 憑證

點一下 Manage Certificates

這是用來作為Cloud Connect到用戶端之間的SSL加密傳輸的憑證

選擇 Generate new certificate

新增一個新的憑證

完成

九、在VCC新增 Cloud Gateway 服務

這個很重要

只要是對地端的Veeam Backup要去介接雲端的 Veeam Backup時

於地端應該都會選 Service Providers 的功能,如下圖

但設定過程會失敗

他需要有個 Cloud Gateway的服務才行

而這個Cloud Gateway的服務

必須是由Cloud Connect(VCC)的角色來提供

現在,來新增 Cloud Gateway吧~

我選擇就是這台VM

Veeam Backup還貼心的建議你

可以建置多台Cloud Gateway來做Load Balance

LAB環境

我就帶內部的IP就好

上面這個設定

有個怪怪的地方

按照我的LAB的架構

地端VBR這台

原生192.168.21.91NAT成192.168.99.191

會去和

雲端VCC這台

原生192.168.11.93會NAT成192.168.99.93做溝通

但怎麼連都出現以下錯誤(截圖為地端的VBR)

但我若選擇

Located behind NAT or uses external DNS name 後

並設定VCC這台NAT後的IP,即為 192.168.99.93

地端VBR就能正常介接了,原因不明...

網路上有人在討論,大都指向這個NAT的功能

https://www.reddit.com/r/Veeam/comments/chavjb/cloudconnect_cant_save/

主要是我有2個LAB環境

架構上都是一樣的地端VBR雲端VCC都是透過NSX Edge的NAT互相溝通

在某個LAB環境

若選擇 This server is connected directly to the internet

>>地端VBR和雲端VCC就無法介接,若將VBR和VCC放在同網段就可以介接

若選擇 Located behind NAT or uses external DNS name

>>地端VBR和雲端VCC就可以介接,但若將VBR和VCC放在同網段就無法介接

而我另外一個LAB環境

狀況剛好反過來

總之,這邊的設定上

再視地端的VBR介接狀況,回來做設定上的修改吧~

同意

建好囉~

十、在VCC新增 Gateway Pools

在Gateway Pools旁邊

按下滑鼠右鍵,選擇【Add gateway pool】

預設的名稱就可以了

選擇剛剛建好的Cloud Gateway

這是我後來截圖的,所以名稱和上一步驟的名稱不同

意思就是說,我已經LAB很多遍了

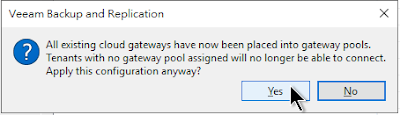

您是否確定要繼續此配置

按下Yes

完成

雲端這邊是 vCloud Director

若前面有介接 vCloud Director完成的話

在這個新增Tenant的畫面,就會多出幾個細項

這個LAB我想介接vCloud Director

所以就選【vCloud Director】

點選【choose】

選個 vCloud Director內某 Tenant的Org

我預計的Org是HN00001

下一步

預設就好

主要是說無法自動選擇

那我們就手動指定吧

下方第4步驟,主要是說

當所選定的這個Gateway Pools內的cloud Gateway都掛掉的時候

會自動Failover到其他的Cloud Gateway

下一步吧~

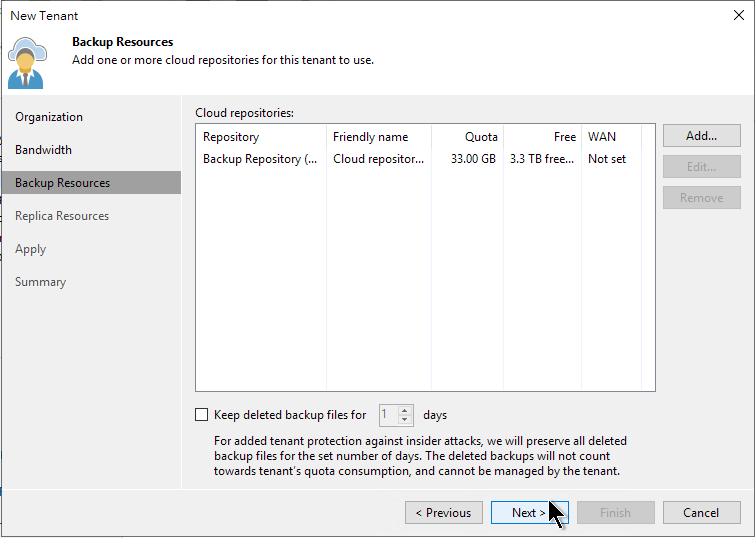

設定 Backup Resource

選擇自己掛載的NFS

另外quota就給33G吧~以利區別

就是當VM備份到雲端vCD的可用空間

下一步

在DR的部分

我選擇另外一個vDC和主要的vDC區隔一下

HN00001_vDC-01 是主要的環境

HN00001_vDC-02-DR 是DR上來的環境

下一步

這個太重要了,未來Backup若成為對外服務的話

流量肯定是很吃重的,這時就要先釐清管理流量和備份流量才行

沒有留言:

張貼留言